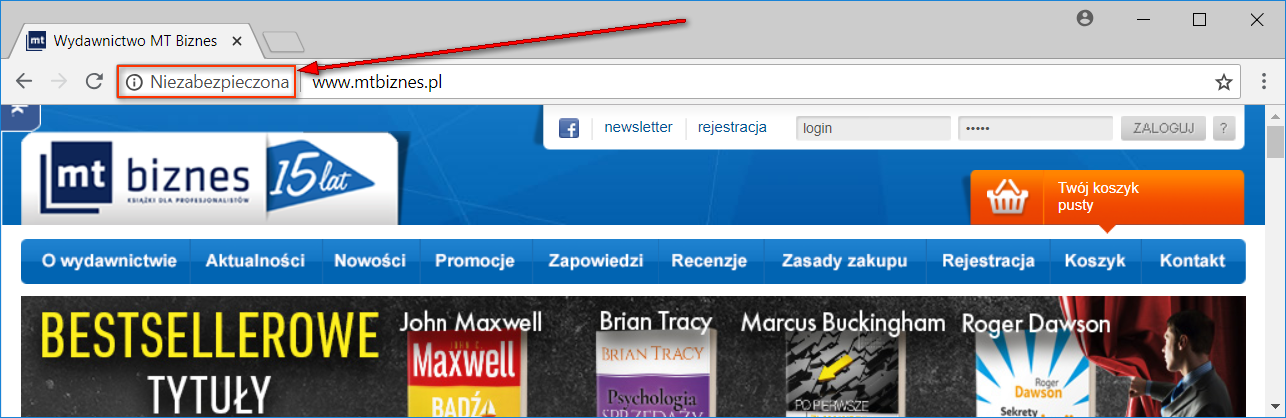

Czy ostatnio zauważyłeś w twojej przeglądarce, że na stronach przy adresie www zaczął pojawiać się komunikat „Niezabezpieczona” ? Mógł ten problem dotknąć też twojej firmowej strony www. Dlaczego tak się dzieje? O co chodzi?

Trochę historii

Od kiedy istnieje Internet, a ma już ponad 30 letnią historię, kojarzy się nam głównie ze stronami www i protokołem http (przedrostek w adresach internetowych). Z czasem na stronach szczególnie wrażliwych, które przesyłały tajne dane doszło szyfrowane połączenie https, a następnie certyfikaty, które dodatkowo zabezpieczały to połączenie. Przez poprzednie lata na stronach www wykorzystywany był zarówno protokół http – nieszyfrowany i https – szyfrowany, z dodatkowym certyfikatem.

O co chodzi z szyfrowanym połączeniem?

W uproszczeniu szyfrowane połączenie polega na użyciu dwóch wcześniej wygenerowanych kluczy: na serwerze prywatnego, który powinien być dobrze zabezpieczony (tajny), i klucza publicznego dostępnego dla wszystkich. Szyfrowanie na serwerze następuje kluczem prywatnym, natomiast deszyfracja – kluczem publicznym w przeglądarce www. W ten sposób transmisja, dane przesyłane pomiędzy serwerem a przeglądarką są zaszyfrowane i bardziej bezpieczne, zwłaszcza przed próbami podsłuchania.

Dla ciekawostki w przypadku Enigmy szyfrowanie i deszyfrowała wiadomości następowało identycznymi kluczami zarówno po stronie nadawcy i odbiorcy, dlatego tak ważne było chronienie tego klucza.

Szyfrowane połączenie i certyfikat to w zasadzie dwa nierozłączne elementy.

Od samego początku, gdy wprowadzano szyfrowanie, istniały też certyfikaty, z tym, że na początku prawie każda firma mogła stosować też swoje indywidualne tzw. certyfikaty samopodpisane. Z czasem pojawiły się wyspecjalizowane instytucje, które sprzedawały certyfikaty dodatkowo, dając gwarancję bezpieczeństwa do określonej kwoty (odpowiednik firm ubezpieczeniowych).

Producenci przeglądarek np. Firefox, Chrome, Internet Explorer zaczęli stopniowo integrować w nich listę zaufanych instytucji certyfikujących i certyfikatów nadrzędnych. Tak, że w przypadku używania niezaufanego certyfikatu, uznanego za niebezpieczny, pojawiały się bezpośrednio w przeglądarce komunikaty – ostrzeżenia.

Także w Polsce powstały firmy certyfikujące, które wydają je komercyjnie. Dość znanym, dzięki Płatnikowi ZUS, jest np. Certum. Instytucje takie muszą mieć odpowiednią infrastrukturę informatyczną, gwarantującą wysoki stopień bezpieczeństwa, by zapewnić wiarygodność wydawanego certyfikatu.

Nieprzestrzeganie odpowiednich procedur ich wydawania może grozić ze strony firm, które dostarczają przeglądarki utracenie zaufania a w efekcie niedostępność stron www. W ostatnich latach dwie firmy certyfikujące StartSSL z Izraela i RapidSSL miały dość poważne wpadki, które spowodowały zablokowanie ich certyfikatów nadrzędnych m.in. przez Google. Spowodowało to konieczność wymiany setek tysięcy certyfikatów na inne, gdyż po prostu strony, na których były użyte, wyświetlały komunikat błędu.

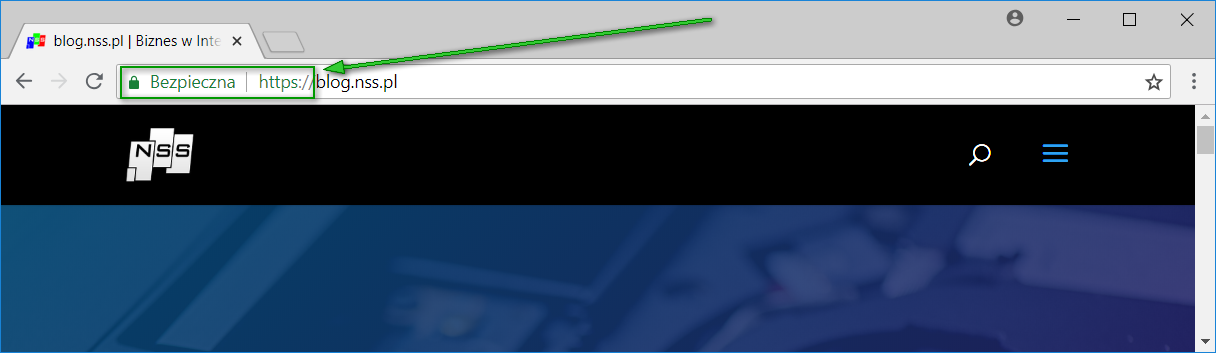

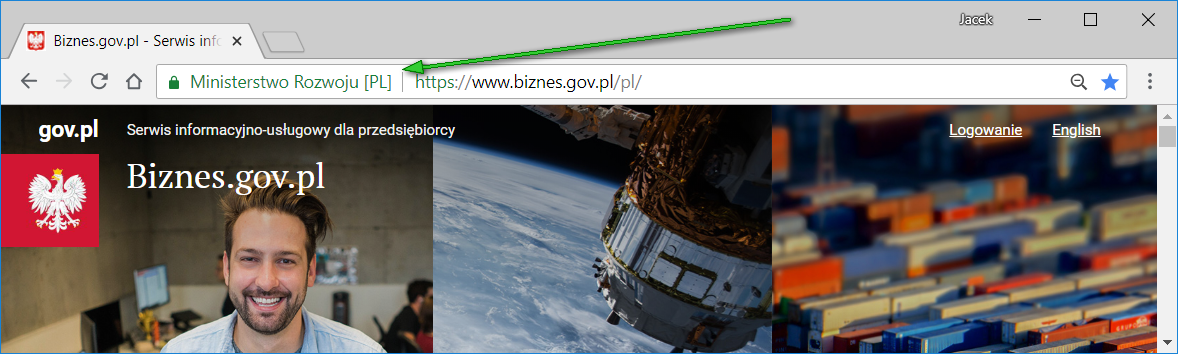

Strony szyfrowane można rozpoznać po ikonie „zielonej kłódki” z napisem „Bezpieczna” oraz adresie zaczynającym się przedrostkiem https://. Takie strony muszą mieć dodatkowo zainstalowany certyfikat kwalifikowany, dzięki któremu zweryfikowany jest dostawca treści. Bez certyfikatu przeglądarka wyświetla komunikat o zagrożeniu.

Rodzaje certyfikatów

Obecnie dostępna jest duża liczba różnych certyfikatów które można posegregować według

1. Typu:

- Zabezpieczenie jednej domeny ( np. nss.pl )

- Zabezpieczenie wielu subdomen tzw. wildcard ( np. www.nss.pl, blog.nss.pl, forum.nss.pl, poczta.nss.pl cokolwiek.nss.pl … )

- Zabezpieczenie kilku różnych domen (np. nss.pl, nss.com.pl, nss.net.pl)

2. Rodzaj walidacji – można to uprościć do tego, co będzie wyświetlać się w przeglądarce i jakie informacje przedstawiał będzie certyfikat:

- Podstawowy, najpopularniejszy (wyświetla się tylko „zielona kłódka” i napis „Bezpieczna” przed adresem URL np. https://poczta.nss.pl/ ).

- Z nazwą firmy przed adresem URL (np. https://www.biznes.gov.pl/ ) – rejestracja takiego certyfikatu trwa dłużej, gdyż urząd certyfikujący wydaje go na konkretną firmę po zweryfikowaniu, jest też droższy w utrzymaniu.

3. Okresu wydania

Obecnie, zgodnie z rekomendacją firm zajmujących się bezpieczeństwem, certyfikaty wydawane są maksymalnie na 2 lata (wcześniej były dostępne nawet na 3 i 5 lat).

Z tym, że przewiduje się jeszcze skrócenie tego okresu do 1 roku. A więc z czasem pozostaną tylko 1-roczne. Związane jest to z niebezpieczeństwami, wynajdowaniem luk bezpieczeństwa i możliwym podszywaniem się pod adres strony, jak również odkrywanymi nowymi zagrożeniami, z tych powodów proponują krótki okres ważności certyfikatu.

4. Ceny certyfikatów

Jest bardzo dużo wydawców i różnych typów certyfikatów, podobnie zakres cenowy certyfikatów w zależności od typu osiąga różne ceny dla najprostszych od 50-100 zł poprzez wilcardy w granicach 500 zł, po wersje „z zielonym paskiem” 700-1500 zł a nawet po najdroższe do 7 000 zł / 1 rok. Przy czym te najdroższe certyfikaty mają też dużo wyższą gwarancję, ubezpieczenie na wypadek ich złamania i w ten sposób np. wycieku danych.

Nowa epoka w Internecie, czyli co zmieniło się z wejściem nowej przeglądarki Google Chrome?

Do tej pory szyfrowane połączenie było spotykane głównie na stronach banków, sklepów i na portalach w których chodziło o zabezpieczenie przesyłanych danych np. kart kredytowych, loginu do konta bankowego itp. Strony www mające charakter informacyjny, na których nie przeprowadzało się żadnych transakcji, nie były szyfrowane i transmisja na nich odbywała się bez szyfrowania – po http://.

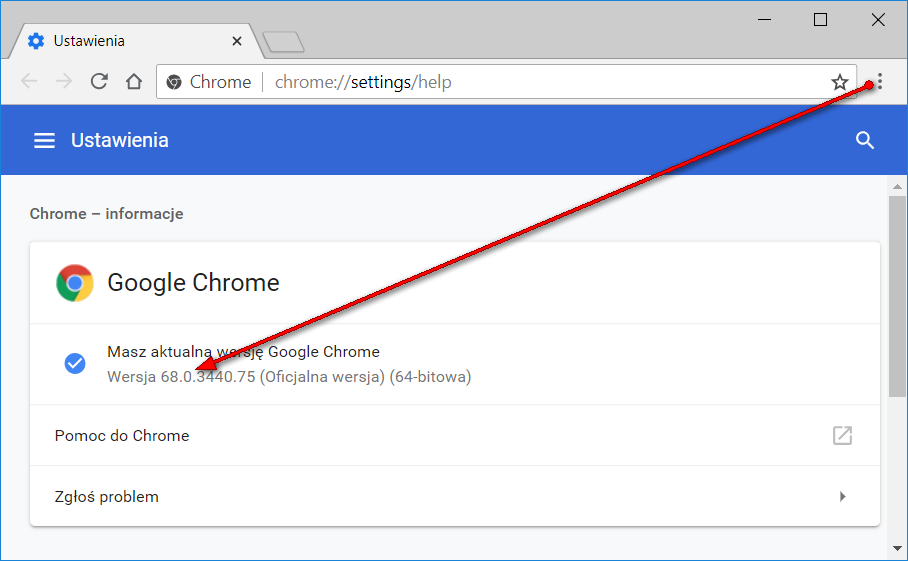

Z końcem lipca 2018 Google wydało nową 68.wersję przeglądarki Chrome, która wprowadziła informowanie o stronach, na których nie ma szyfrowanego połączenia. (Wersję posiadanej przeglądarki można sprawdzić w informacji o programie).

Google uznało, że ważne jest aby informować ludzi o tym, że strona nie ma szyfrowanego połączenia. Wprowadzenie tej zmiany nie jest jakimś zagrożeniem w przypadku zwykłych stron informacyjnych firmy. Jednak powoduje to, że klientom odwiedzającym stronę może nie podobać się taki komunikat i mogą mieć wrażenie, że coś jest z taką stroną nie tak.

Szyfrowanie i certyfikat na wszystkich stronach www?

Dzięki działaniu Google i jego polityce wprowadzonej w przeglądarce Chrome nie ma już odwrotu przed szyfrowaniem i certyfikatami na wszystkich stronach www.

Obecnie wskazanym rozwiązaniem jest wprowadzenie certyfikatów i szyfrowanych połączeń na wszystkich stronach www, także firmowych, nawet jeśli nie ma tam wrażliwych danych, ani nie działa na nich sklep internetowy.To za sprawą komunikatu „Niezabezpieczona” który będzie straszył, lub wprowadzał niepokój wśród odwiedzających stronę klientów.

Na czym polega wdrożenie szyfrowanego połączenia strony www?

Wdrożenie certyfikatu składa się z kilku etapów:

1. Wybór; wygenerowanie wniosku i zakup certyfikatu

a) wygenerowanie klucza publicznego i prywatnego

b) wygenerowanie wniosku certyfikatu w formie elektronicznej (służy do tego wcześniej wygenerowany klucz)

c) zakup certyfikatu

2. Instalacja certyfikatu na serwerze i konfiguracją szyfrowanego połączenia.

Konfiguracja serwera pod certyfikat. Zmiana, aby serwis pracował tylko po szyfrowanym połączeniu, tak aby nie było zduplikowanych treści z i bez szyfrowania. Google zaleca aby przekierować stary nie szyfrowany adres na nowy.

3. Dostosowanie, przestawienie obecnej strony www, systemu CMS

Dostosowanie, przestawienie serwisu www, systemu CMS tak aby pracował na nowym adresie z szyfrowanym połączeniem. Wiąże się to m.in. z poprawą adresów, odnośników, URL grafik, użytych wewnątrz serwisu, gdyż odwoływanie się do adresów po nieszyfrowanym połączeniu (np. do grafik, skryptów) będzie skutkowało informacją o niebezpiecznych załącznikach na stronie.

4. Zmianę adresów w Google Analytics i Google Search Console

Aby Google poprawnie monitorowało strony, konieczna jest zmiana adresu nieszyfrowanego http:// na szyfrowany z przedrostkiem https://. W przypadku Google Analytics jest to tylko zmiana w panelu, natomiast dla Google Search Console konieczne będzie skonfigurowanie usługi od nowa.

5. Zmiana adresu wpływa też na media społecznościowe np. Facebook, i aby uratować polubienia, konieczna jest dodatkowa konfiguracja i wdrożenie rekomendowanych zmian wewnątrz serwisu, inaczej straci się polubienia artykułów stron.

Podsumowanie

Firma Google wprowadziła dość odważne zmiany w sposobie identyfikacji bezpiecznych witryn w Chrome, domyślnie traktując witryny szyfrowane z certyfikatem jako bezpieczne, a zamiast tego oznaczając witryny nieszyfrowane jako „niezabezpieczone”.

Witryny bez szyfrowania w przeglądarce Chrome są teraz w bardzo niekorzystnej sytuacji. Wydaje się, że od zmian zainicjowanych przez Google w Chrome nie ma odwrotu, za nimi za jakiś czas pójdą pozostałe przeglądarki Firefox, Opera, Edge. Zmiany te komplikują samo wdrożenie i utrzymanie serwisów www i potrzebę dbania i sprawdzania czy www jest zabezpieczona prawidłowo, z dniem 1 sierpnia 2018 stało się to koniecznością.

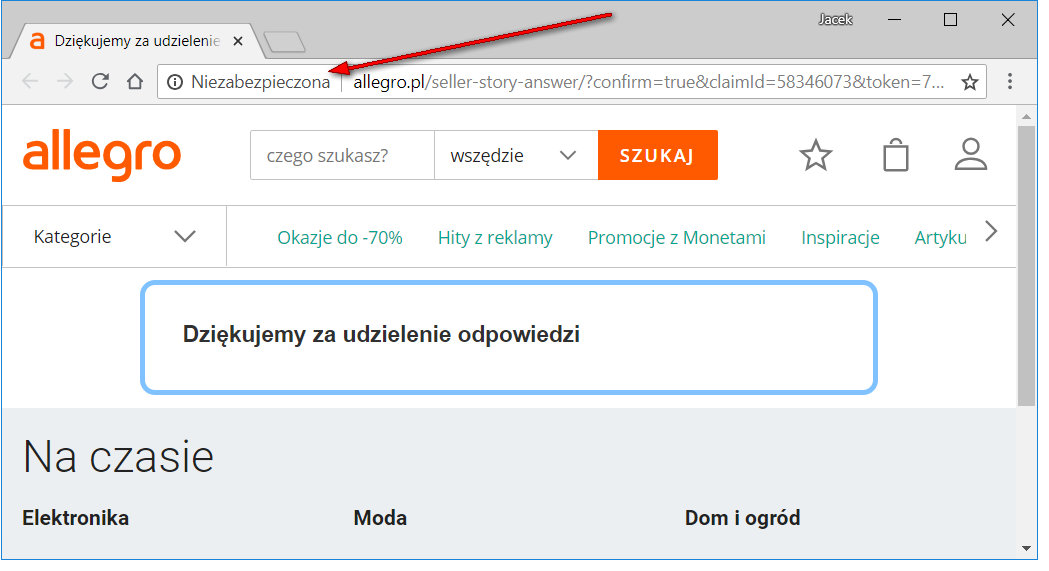

Szyfrowane połączenie i certyfikat wydają się ważnym uzupełnieniem wdrażanego ostatnio nowego prawa o ochronie danych osobowych (RODO). Pocieszeniem jest, że zmiany można wdrażać stopniowo. Nie wszystkie firmy, nawet bardzo duże jak Allegro wprowadziły jeszcze zmiany (przykład z 2018-07-31 – komunikat potwierdzenia reklamacji z Allegro).

Jesteś zainteresowany pomocą we wdrożeniu na stronie www twojej firmy szyfrowanego połączenia?

Jeśli chcesz abyśmy pomogli Ci wdrożyć certyfikat i szyfrowane połączenie na stronie www – skontaktuj się